Jianyuan Lab

發布時間:2025-05-19 作者:上海工業控制安全創新科技有限公司 點擊次數:次

01

引 言

無線網絡(WiFi)技術作為現代信息社會的基石,儼然成為日常生活與生產環境中不可或缺的服務。從智能家居到工業物聯網,WiFi憑借其便捷性與高帶寬特性,成為全球數十億設備接入互聯網的核心紐帶。然而,隨著應用場景的爆發式增長,其潛在的安全風險也日益凸顯。攻擊者通過協議漏洞、配置缺陷等手段,可竊取敏感數據、劫持網絡會話甚至攻擊關鍵基礎設施,導致隱私泄露、財產損失乃至社會信任危機。

近年來,針對WiFi協議的網絡安全事件頻發,暴露出傳統安全機制的不足。例如,WPA2協議因“密鑰重裝漏洞”(KRACK攻擊)被全面破解,導致數億設備面臨中間人攻擊威脅;公共WiFi熱點的“釣魚”陷阱,使普通用戶淪為數據泄露的受害者。

本文旨在系統分析WiFi協議的安全缺陷及攻擊技術,結合典型案例與防御策略,探討如何構建更健壯的無線網絡防護體系。

02

協議基礎和安全機制

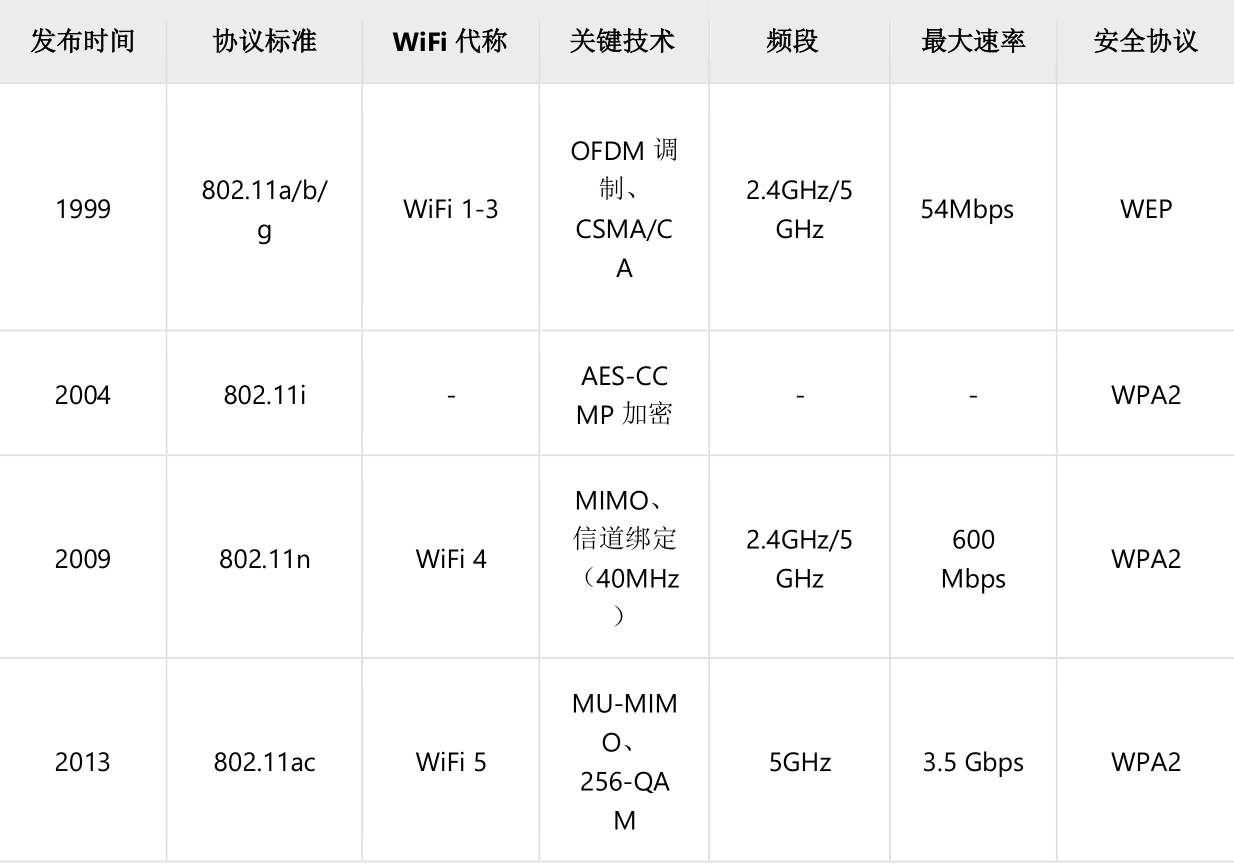

WiFi技術基于IEEE 802.11協議標準,從1997年第一代協議802.11誕生以來,經歷了多次迭代升級[1],如下表所示。早期版本(如802.11a/b/g)主要使用2.4GHz和5GHz頻段,通過OFDM(正交頻分復用)技術提升傳輸速率,但受限于信道干擾和覆蓋范圍。隨著WiFi 4(802.11n)、WiFi 5(802.11ac)到最新WiFi 6(802.11ax)的演進,核心技術逐步引入多用戶MIMO(多輸入多輸出)、OFDMA(正交頻分多址)等特性,顯著提高了網絡吞吐量和設備并發連接能力。然而,技術革新的同時,其安全機制始終面臨嚴峻挑戰。

表1 802.11協議發展歷史

早期的WiFi安全協議WEP(Wired Equivalent Privacy)采用RC4流加密算法,但其設計存在致命缺陷[2]:一是初始向量(IV)長度僅24位,導致密鑰易被重復使用;二是CRC校驗機制缺乏完整性保護,攻擊者可篡改數據包而不被發現。研究人員僅需捕獲數萬數據包即可通過工具(如Aircrack-ng)破解WEP密鑰,使其徹底失去防護價值。

為彌補WEP漏洞,2003年推出的WPA[3](WiFi Protected Access)引入臨時密鑰完整性協議(TKIP),動態生成密鑰并增加消息完整性校驗(MIC)。然而,TKIP仍基于RC4算法,且加密流程復雜,難以應對高級攻擊。

2004年發布的WPA2(802.11i標準)成為主流安全協議,核心改進是采用AES-CCMP(計數器模式密碼塊鏈消息認證碼協議)取代TKIP。AES算法在加密強度與效率上遠超RC4,同時CCMP通過CTR加密和CBC-MAC認證雙重機制保障數據機密性與完整性。盡管如此,WPA2并非無懈可擊。2017年曝光的KRACK攻擊[4](密鑰重裝攻擊)利用四次握手協議漏洞,強制客戶端重復使用隨機數(Nonce),導致加密密鑰被破解,暴露了協議設計層面的深層隱患。

2018年推出的WPA3進一步強化安全機制:SAE(Simultaneous Authentication of Equals)協議:首先取代預共享密鑰(PSK)握手,通過抗暴力破解的“Dragonfly”算法實現密鑰協商,防止離線字典攻擊;其次采用增強加密:強制使用192位AES-GCMP加密(企業模式),提升量子計算威脅下的安全性;最后增加了前向保密:即使長期密碼泄露,歷史會話密鑰仍不可逆推。

然而,WPA3仍被研究人員發現Dragonblood漏洞[5],攻擊者可利用側信道攻擊獲取SAE握手信息,反映安全升級需持續對抗新興威脅。

03

常見WiFi網絡安全攻擊

(1)首先介紹的攻擊類型是最常見的被動監聽:這種攻擊類型是通過無線網卡進入混雜模式,選擇開啟monitor模式捕獲原始的802.11報文或是managed模式捕獲數據內容去實現。通過WiFi流量的監聽進而提取敏感信息。

圖1 被動監聽

最普遍的案例莫過于對WEP密鑰的破解:由于WEP使用靜態密鑰和重復初始向量(IV),攻擊者可通過收集足夠數量的IV(約5萬-20萬數據包)快速還原密鑰[6]。

防御措施也比較容易,即禁用WEP,升級至WPA2/WPA3加密協議。

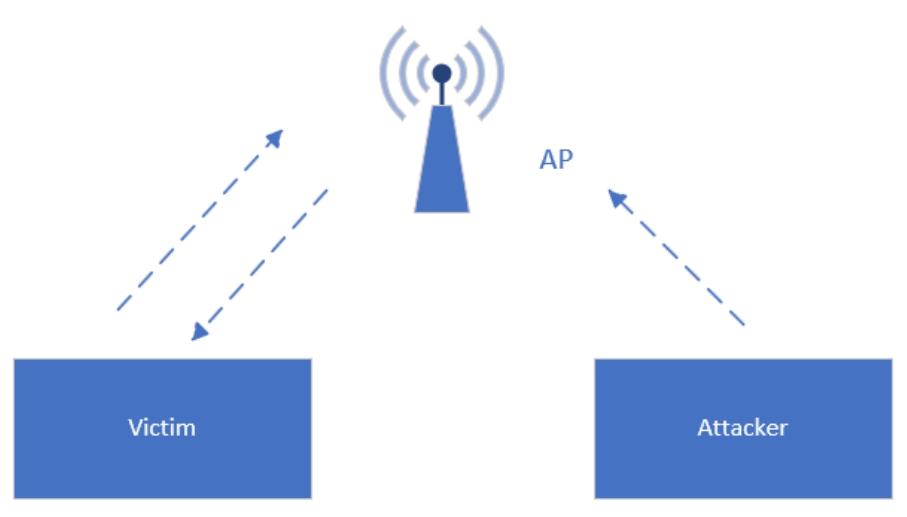

(2)接著是中間人攻擊(MITM):這類攻擊的基本思路就是偽裝成中繼節點,截獲受害者的數據并進行身份欺騙之類的操作。

① 子類型1:Evil Twin攻擊

攻擊原理是通過偽造與合法熱點同名的開放網絡(例如”Free_WiFi”),誘騙用戶連接后劫持流量。

圖2 Evil Twin攻擊

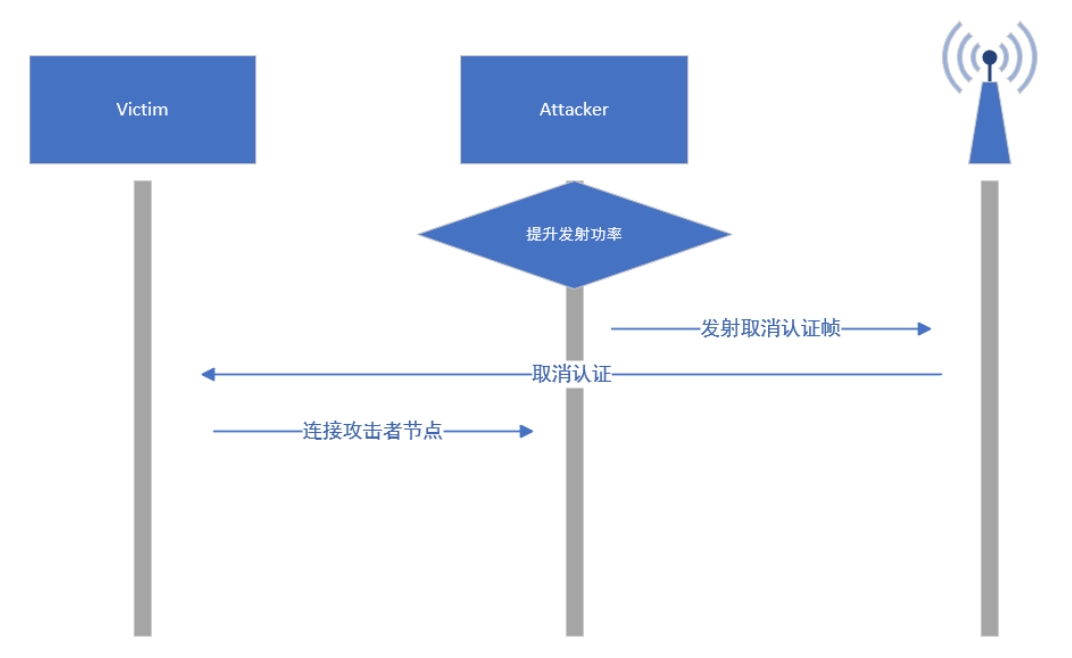

攻擊流程大致如上圖所示,攻擊者會提升節點發射功率以便受害者嘗試連接時選擇發射功率更強的攻擊者節點。接著攻擊者可能會使用大量偽造成受害者向正常AP發送取消認證幀,使得正常AP主動與受害者斷開連接,從而創造出誘騙受害者連接攻擊者節點的條件。在受害者連接上攻擊者節點后,用戶所有流量經攻擊者設備轉發(通常借助iptables NAT規則),攻擊者可以使用Wireshark或BetterCAP截取明文HTTP請求、DNS查詢,甚至發起SSL剝離攻擊(強制降級HTTPS為HTTP)。

防御措施可以從用戶端和AP端兩方面實施:對于用戶端,需要手動確認網絡真實性(如檢查MAC地址或要求員工提供WiFi名稱);使用VPN加密所有流量,避免明文傳輸;禁用設備自動連接“已知網絡”功能。對于AP端可以啟用幀保護,防止取消認證攻擊,布置無線入侵檢測系統監測偽造AP。

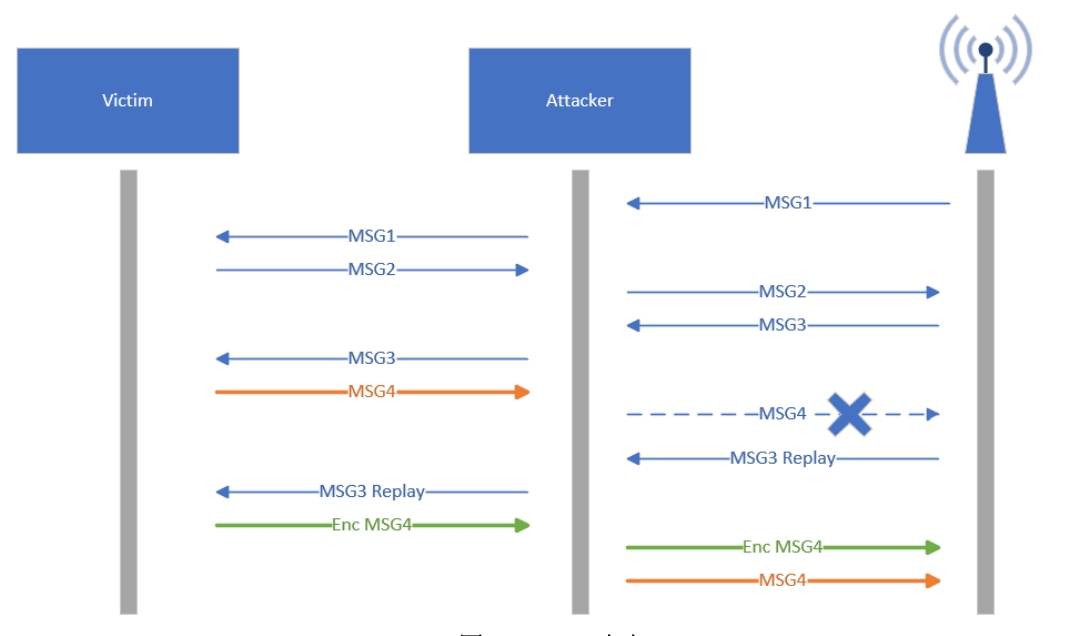

② 子類型2:KRACK攻擊

攻擊原理是利用WPA2協議四次握手過程中的設計缺陷,通過重放握手消息迫使客戶端重新安裝已使用的加密密鑰(Nonce),導致加密協議(如AES-CCMP)的隨機數重復使用,最終破解數據包加密。

圖3 KRACK攻擊

攻擊流程大致如上圖所示,攻擊者首先需要通過類似不同頻段下的中間人攻擊,成為受害者和AP之間的中間節點。在接收到EAPOL握手的前3幀時,攻擊者進行正常的轉發。但在第4幀握手包到來時,攻擊者不向AP進行轉發,但此時受害者在完成密鑰安裝后,開始了正常的加密信息傳輸。而AP在未收到MSG4的情況下,會進行MSG3的重發,那在受害者發送MSG4和攻擊者轉發重發的MSG3這段時間內,可以得到一定數量的舊的初始向量(IV)。在受害者收到新的MSG3時,由于此時已經根據前一個MSG3加載了密鑰的相關信息,受害者回復的MSG4是加密的。在這個情況下攻擊者將之前未加密的MSG4和加密的MSG4同時轉發,會導致AP拒絕已加密的MSG4,然后根據舊的MSG4裝載了舊的PTK,導致受害者不得不重用原來的初始向量,相當于同一加密密鑰在會話加密時使用了相同IV,存在安全漏洞。

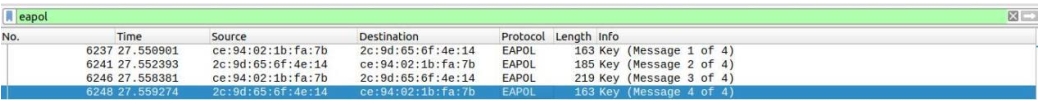

圖4 EAPOL四次握手

防御措施主要還是從固件、客戶端更新入手,并且禁止密鑰重裝,或者直接采用WPA3等更安全的加密方式。

③ 子類型3:拒絕服務攻擊

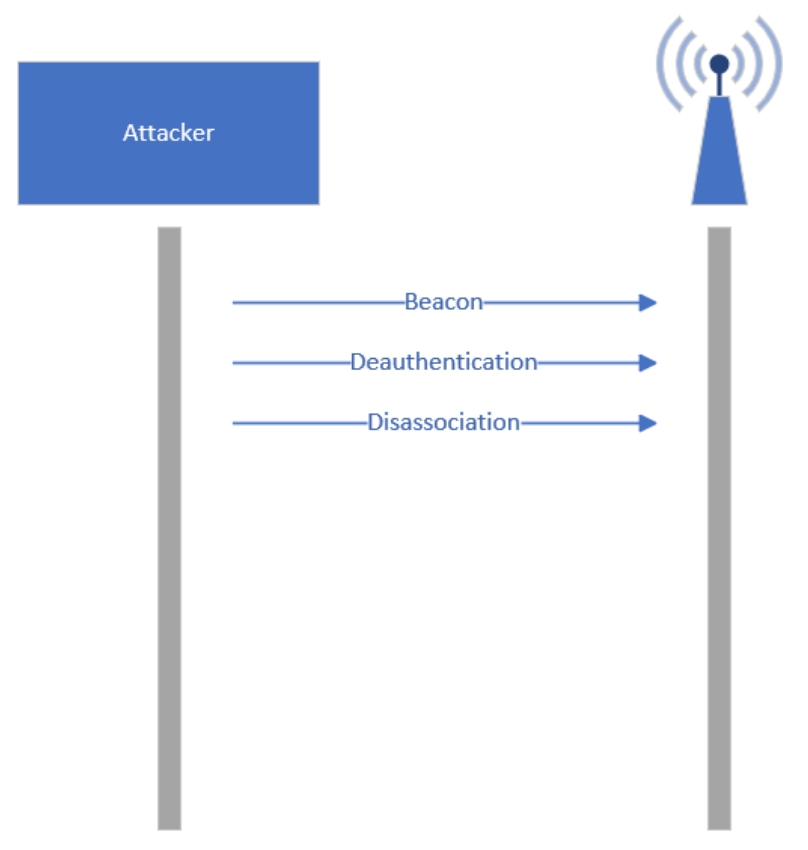

攻擊原理是通過發送大量偽造的“解除認證幀”(Deauthentication Frame)或“信標幀”(Beacon Frame),迫使客戶端與AP斷開連接或占用信道資源。

圖5 拒絕服務攻擊

攻擊流程大致如上圖所示,攻擊者通過偽造已連接AP的STA,向AP發送偽造的取消認證、取消連接或信標幀,去達到消耗信道資源或AP與STA主動斷連的目的。

防御措施可以啟用管理幀保護,過濾異常的MAC地址。

④ 子類型4:密鑰破解攻擊

攻擊原理是針對WPA/WPA2-PSK預共享密鑰模式,通過捕獲四次握手包,結合字典攻擊或彩虹表破解密碼。

攻擊流程大致是攻擊者先打開混雜模式捕獲EAPOL 4次握手包,然后提取握手包中的PMKID或MIC校驗值,接著通過Aircrack-ng等工具計算密碼字典中每個密碼與SSID的PMK,再結合握手包中的Nonce生成PTK驗證MIC是否匹配。

防御措施是可以使用強密碼或者啟用更高級的加密方式,例如WPA3。

04

未來挑戰與研究方向

上海控安針對工業控制系統通信網絡中普遍存在的網絡安全風險與潛在漏洞,自主研發了SmartRocketTestSec自動化智能模糊滲透測試平臺。該產品基于黑盒測試技術,面向工控軟件生態實現全棧覆蓋能力,可對協議棧、業務應用、數據庫及操作系統內核等關鍵層級實施深度安全檢測。

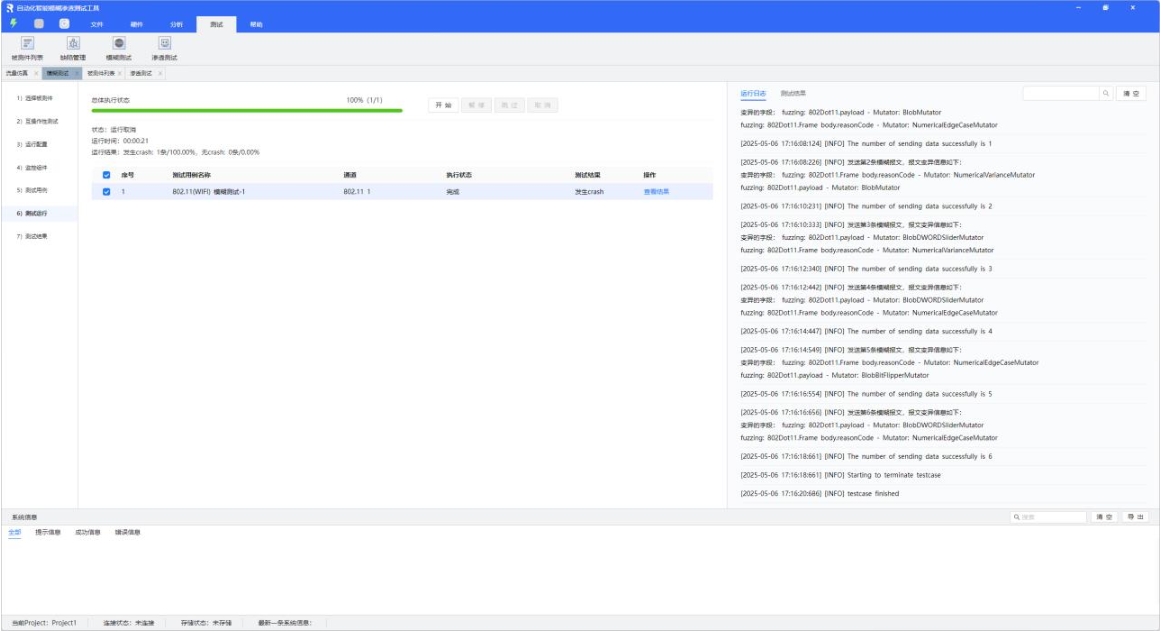

在功能架構上,TestSec創新性地融合了動態模糊測試(Fuzzing)與滲透攻擊模擬雙引擎。以工業場景中廣泛應用的802.11協議為例,系統搭載智能變異引擎,支持對請求報文實施多維攻擊向量注入:

(1)協議結構解構:針對三種802.11類型幀、802.11層字段以及上層數據內容進行分層變異測試。

(2)深度監控體系:集成流量監控、內存狀態追蹤和異常行為感知模塊,構建侵入式/非侵入式監控套件監測網絡。

(3)智能反饋機制:實時采集被測對象的響應數據,動態分析系統狀態并評估測試效果,據此智能優化模糊報文生成策略。

圖6 模糊攻擊用例

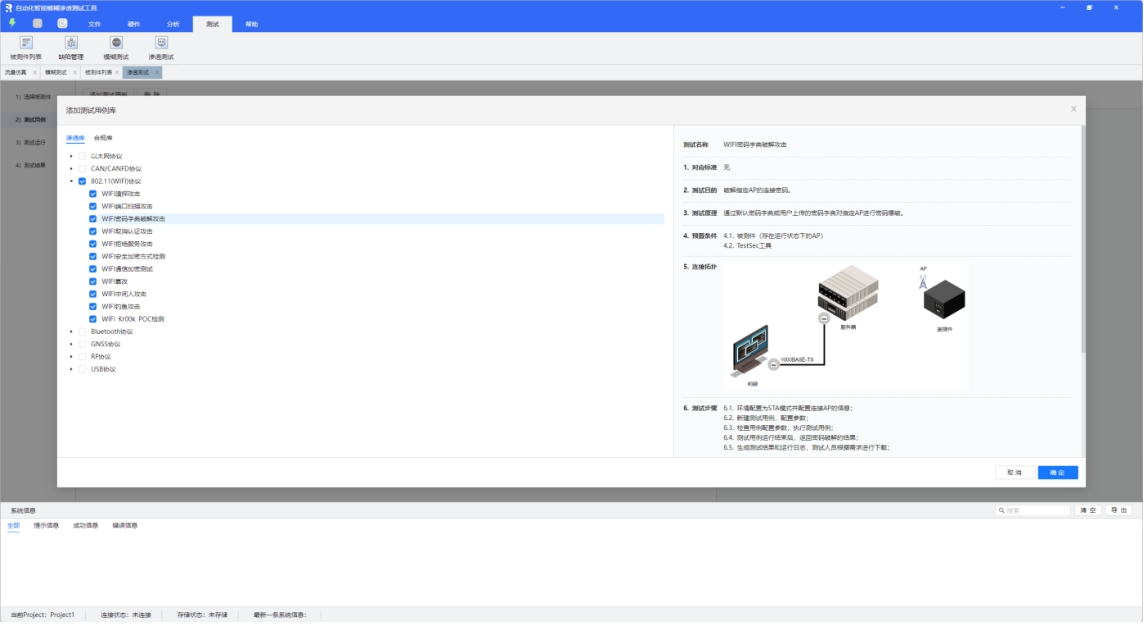

此外,該款工具也支持默認模板的802.11滲透攻擊,包含密碼爆破、嗅探、拒絕服務攻擊、中間人攻擊、釣魚攻擊等常見WIFI網絡攻擊。用戶也可根據自身需求,結合工具的基礎接口開發自定義用例。

圖7 滲透攻擊用例

通過構建從軟件行為層到協議邏輯層的立體化測試矩陣,該款工具可對目標網絡進行全生命周期的安全測試,保障運行環境的穩定性,有效提高系統抗攻擊能力。

隨著無線網絡向5G/6G、物聯網(IoT)及智能終端的快速演進,中間人攻擊(MITM)的防御面臨更復雜的挑戰,亟需技術創新與跨學科研究:

(1)后量子時代的密碼學過渡

量子計算機威脅現行公鑰體系(如RSA、ECC),MITM攻擊者可提前截獲并存儲密文,待量子算力成熟后解密。需加速標準化后量子密碼(如NIST選定的Kyber、Dilithium)在無線協議中的集成,并設計平滑遷移方案以避免兼容性斷裂。

(2)隱私保護與攻擊追蹤的平衡

增強隱私技術(如MAC地址隨機化)雖防止用戶追蹤,但阻礙了攻擊溯源。需研究零知識證明、差分隱私等機制,在保護用戶身份的同時實現攻擊者指紋提取與跨平臺協同防御。

(3)自動化與智能合約驅動的防御體系

未來網絡需構建自愈型防御框架,利用智能合約自動隔離異常節點、觸發密鑰輪換。例如,基于區塊鏈的分布式信譽系統可實時共享攻擊特征,減少人工干預延遲。

參考文獻

[1] IEEE. (2016). IEEE Standard for Information Technology—Telecommunications and Information Exchange between Systems. IEEE 802.11-2016.

[2] Fluhrer, S., Mantin, I., & Shamir, A. (2001). Weaknesses in the Key Scheduling Algorithm of RC4. Proceedings of the 8th Annual Workshop on Selected Areas in Cryptography.

[3] Wi-Fi Alliance. (2003). Wi-Fi Protected Access (WPA) Overview.

[4] Vanhoef, M., & Piessens, F.(2017). Key Reinstallation Attacks. Proceedings of the 24th ACM Conference on Computer and Communications Security.

[5] Vanhoef, M., et al. (2019). Dragonblood: Analyzing the Dragonfly Handshake of WPA3 and EAP-pwd. IEEE Symposium on Security & Privacy.

[6] Gast, M. S. (2005). 802.11 Wireless Networks: The Definitive Guide.

上一篇:無